基于属性映射的跨域访问控制研究

高燕燕, 穆玲玲

GAO Yan-yan MU Ling-ling

(郑州大学信息工程学院 河南省郑州市 450000)

(School of Information Engineering, Zhengzhou University, Henan450000, China)

摘要:本文对跨域访问控制进行深入分析研究,在传统的基于属性映射的跨域访问控制的基础之上,提出了统一的属性规则库,作为不同域之间进行属性映射的中介环节,使得各个域之间不需要透露本域的属性及属性值,只需提供要访问外域的用户的属性值。同时使得各域对不同的域的映射规则相同,减少了各域要处理的映射规则的数量。并且对用户的属性信息进行监控,以便实现各域的用户属性信息的一致和动态的跨域访问控制。

关键字:访问控制;跨域;基于属性映射;属性统一规则库;属性

The Research of Cross-Domain Access Control Based on Attribute Mapping

Abstract: In-depth analysis and research of the cross-domain access control, Based on the traditional cross-domain access control which based on attribute mapping this article presented a unified rules attribute library,as the intermediary link of attribute mapping between different domains,which made each domain does not need to disclose its attribute and attribute value,only need to offer the users’ attribute values to the domain which the user want to access. At the same time making the domain for different domain mapping rules are the same, to reduce the number of mapping rules for domain.And to monitor the user attribute information, in order to achieve consistent user attribute information of each domain and the dynamic of cross-domain access control.

Keywords: access control; cross-domain; attribute mapping; unified rules attribute library;attribute

引言

近年来,随着Internet和一些分布式系统支撑技术的飞速发展和普遍应用,人们开发了越来越多的大规模分布式系统。在这些系统中,往往存在着大量的跨域组织边界的资源共享和信息交换。对比单个组织内的访问控制问题,多域之间授权和权限控制问题的复杂性和严重性大大增强。

为了满足分布式系统的要求,Kapadia等人在文献[1]中提出了一个基于角色映射的跨域访问控制模型(IRBAC2000),是通过域间的角色关联来实现跨域的访问控制。即将外域的角色转换成本域的角色,从而外域的用户可以以本域的用户的角色访问该角色所具有的的权限,但是这种方法只能用于采用基于角色访问控制模型的自治域,还会因为各域之间角色层次的不统一而违背最小权限原则和职责分离原则。在文献[2]中提出了基于属性映射的跨域访问控制方法的研究,通过域间属性的转换来实现域间的资源互访和互操作,但是这需

要让外域知道本域的属性定义的规则,造成信息的泄露。同时各个域对于不同的域所建立的属性映射规则不同,这样随着信息系统的扩大,用户的数量以及进行资源互访的域的数量的增多,每个域所要处理的属性映射规则会成指数的增长,造成了系统的管理的困难。

基于这些问题,本文在基于属性映射的跨域访问控制的基础之上,对各域之间的属性映射规则进行改进。建立一个统一的属性映射规则库,即为各域提供一个向外的接口,各个域只要把自己的属性与这个接口中存储的属性进行转换即可,这样对不同的域可以应用相同的映射规则,减少了映射规则的数量,每个域所知道的属性只是自己本域和这个接口中存在的属性,不需要向外域提供本域的属性定义规则,从而也避免了本域的信息泄露。

1. 跨域访问控制

跨域访问控制就是不同的自治域之间进行资源共享,信息互访。自治域即自己拥有由多台主机、路由设备和网络组成的信息管理系统,并且有自己独立的资源保护安全策略和相应的安全管理员。

1.1 IRBAC2000

IRBAC2000将域之间的角色进行关联,是一个域间动态角色转换模型。让两个域之间定义角色映射关系,使外域角色可以以本域的角色访问本域的资源。用H0表示本域中的角色集合,H1表示外域的角色集合。用H1H0表示从H1到H0的角色映射关系,其中的任意一个序偶(r1,r0),称为从外域角色r1到本域角色r0的一个角色映射,这样外域的角色r1就可以使用r0在本域中的权限。从而实现跨域互操作。

但是IRBAC2000存在有缺陷:(1)应用范明较窄,只是针对两个域都采用基于角色的访问控制模型。(2)角色之间的映射容易造成权限的扩大或者缩小,从而违背最小权限原则和职责分离原则。(3)随着用户的属性增多,所要定义的角色的数量也随之增多,造成管理困难。虽然在文献[2,3]中通过对把权限分成外域角色权限,本域角色权限和临时角色权限和通过矩阵结果来解决IRBAC2000造成的权限扩大或缩小的问题,但是这都不能解决IRBAC2000应用范围窄,以及角色过多造成的管理困难的问题。

1.2 基于属性映射的跨域访问控制模型

为了解决IRBAC2000中存在的问题。人们提出了基于属性映射的跨域访问控制模型。

在文献[4]中提到的属性映射被人们应用到了跨域的访问控制中,原理同角色映射相同,只是将外域的属性名、值转换成本域的属性名、值,然后通过本域的访问控制策略来实现对外域的用户授权。

但随着新方法的提出,新的问题也出现了,当有一系列的域需要进行安全互操作时,一个域中的用户希望访问多个域的资源或者一个域的资源需要被多个域进行访问,这样每个域需要建立多个属性映射规则,当要在一个联邦域中加入一个新域时,需要建立的属性映射规则也不容小觑。如当有n个域进行互访时,所要建立的属性映射规则为n2-n,当有一个新域加入时,新域需要建立n个属性映射规则,其他的n个域也需要重新建立一个属性映射规则。

在文献[5]中提到了链式的属性转换规则,若域A与域B有属性转换,域B与域C有属性转换,则当域A与域C需要建立属性转换时,可以通过B来建立,通过这种方式来减少域中所定义的属性映射规则,但是当域A与域B的映射规则中所涉及的属性与域B与域C的映射规则中所涉及的属性不相同时,还是需要A域与C域建立属性映射规则的。而在实际的应用中要让映射所涉及的属性、各域访问控制规则所涉及的属性相同的概率比较小。另外这种方法并没有解决各域需要向外域提供本域的属性设计规则、泄露信息的问题,还会造成渗透访问的安全问题。

2. 基于属性映射的跨域访问控制的改进

基于以上的问题,本文在基于属性映射的跨域访问控制的基础之上提出了统一的属性映射规则库,这里的属性规则库可以理解为各域进行属性映射的一个中介。各域只要与这个属性规则库进行属性映射即可,在访问外域或者被外域访问时不需要向外域提供本域的属性设计规则,当要访问多个域或被多个域访问时不需要建立多个属性映射规则。

本文中统一的属性规则库用XML(可扩展的标记语言)格式描述并且通过XML DOM(XML 文档对象模型)技术对其进行维护,不同域之间使用SAML[6](安全断言标记语言)进行信息传输。

域间进行跨域访问时,应用可扩展的访问控制标记语言XACML[6]来描述各域的访问控制策略。

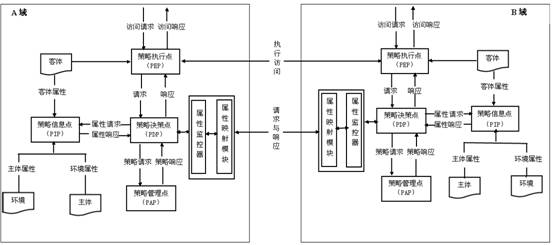

XACML 策略机制主要由策略管理点PAP (PolicyAdministration Point) 、策略信息点PIP (Policy InformationPoint) 、策略决策点PDP(Policy Decision Point) 和策略执行点PEP (Policy Enforcement Point) 等模块构成, 能够在分布式的环境中根据资源、请求者和环境属性动态地评估访问请求, 并进行授权决策;XACML 请求和响应格式定义了PDP 与PEP 之间的接口。PEP 发布请求和处理响应;PDP 根据资源的访问策略PAP、请求者的属性,资源属性和环境属性PIP等, 评估请求并返回一个响应[7]。XACML的体系结构如图1所示:

图 1 XACML的体系结构

2.1 属性规则库

在这个方案中属性规则库的形成与维护参考路由器中路由表的形成与维护原理来实现属性规则库的动态性。

当两个域进行互操作是,属性规则库由这两个域协商得来,当有第三个域加入时其中的一个域将自己域存储的属性规则库传送给第三个域,第三个域开始与属性规则库进行映射,若自己要映射的属性在属性规则库中都找的到,则不做任何操作,若是自己要映射的属性在属性规则库中找不到,则在属性规则库中添加没有的属性,并且广播给其他的两个域。至此属性规则库进行了更新。由于实际应用中主体的属性数量并不是很大,所以随着域的数量的增多属性规则库渐渐的趋向稳定,不需要再进行更新,节省了系统时间。

属性规则库对属性的描述包含有属性名,属性格式,属性值,属性值空间,以及属性备注等。

定义1 属性(Attribute) 是用来描述实体的特点、性质或特性的描述性语言。这里实体包括主体,客体,环境,属性等。在本文中属性还表示着属性规则库的属性所具有的的属性。例如用户ID,用户名称,资源ID,系统时间,属性所属域等。每个域Dn(n=1,2,3,…,n)都有自己的属性集合DnA,属性规则库中也有属性集合A,每个属性An(n=1,2,3,…,n)也有自己的属性集合AA,如属性AAn(n=1,2,3,…,n)表示属性规则库中的属性的发布域或者属性的涉及域。如:<Ai AAi =Di AAj=DiΛDjΛDk>表示属性库的属性Ai具有属性AAi与AAj两个属性,属性AAi表示这个属性的发布域是Di,AAj表示用得到这个属性的域为Di、Dj、Dk。

定义 2 属性名(AName) 用来识别属性的标示符。以英文和汉字开头。

定义 3 属性格式(AStyle) 是指属性的存储类型。每个属性都有自己包括数字类型、日期和时间类型以及字符串(字符)类型。

定义 4 属性值集合(AValuen) 是指某一实体某一属性的具体实例。根据属性所描述的实体的特性的不同,个别属性需要属性值之间的相互转换,所以个别属性需要将本域属性值与属性规则库进行转换。用AValuen(n=1,2,3,…,n)表示属性集合中的一个属性值。

定义 5 属性值空间(AInterval) 是指连续属性值的取值区间。如年龄的取值空间为[18---65]。

定义 6 属性备注(ANote) 是对属性所表达实体特征的描述、解释。使各域可以很容易的查询出与本域属性对应的属性。每个域与属性规则库的属性都有一个属性备注集合DnN(n=1,2,3,…,n),每个属性的备注DnNAn(n=1,2,3,…,n)都对该属性进行详细的解释。

定义 7 属性规则库 属性规则库存储着统一的属性设计规则的信息。在这里每个域可以将本域的属性转换成规则库里面的属性,从而可以解决与外域属性不一致的问题。

定义 8 属性转换条件 属性之间的相互转换需要遵循一定的条件Cn(n=1,2,3,…,n),只有条件符合的情况下,才可以进行属性之间的转换。比如只有年龄超过18周岁,某公司的某部门的经理才可以映射成一级的消费用户。

定义 9 属性转换规则 将本域属性转换成统一属性规则库属性的方式方法(规则R)。涉及一些条件C,每一个条件表示成Cn(n=1,2,3,…,n)若条件符合则完成转换功能。

Mapping(DnAn,An)→if(CiΛDnNDnAn≈NAn)表示当属性DnAn与属性An的备注语义相同并且当条件Ci成立时,属性DnAn与An才可以相互转换。

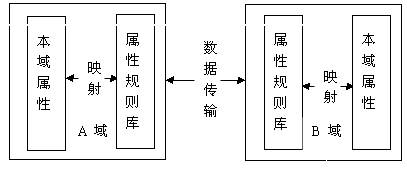

2.2 属性转换模型

属性转换模型是基于属性映射的跨域访问控制过程中的重要环节。图2为属性映射的概要模型:

图 2 属性映射概要模型

不同域之间进行数据传输可分为四步:

第一步:A域遍历属性规则库,找出要与之映射的属性Traverse(ANote)→(True│Flase) ;若返回为True,则进行下一步,若返回为False则对属性规则库进行插入动作insert(Ai),并且通知其他域。

第二步:A域的属性域属性规则库的属性进行映射Mapping(DaAi,Aj);

第三步:B域遍历属性规则库,找出要与之映射的属Traverse(ANote)→(True│Flase) ;同样若返回结果为True,则进行下一步,若为False,则进行添加动作insert(Aj),并且通知其他的域。

第四步:B域的属性域属性规则库的属性进行映射Mapping(Aj,DbAk);

这样各域之间便可互相通信,假若加入第三个域,同样要与属性Aj进行映射的本域属性,则不必再重新设计属性映射。

2.3 基于属性映射的跨域访问控制

在本文中各域之间的访问控制都是遵循自己域的访问控制策略,不同域之间的信息传输通过使用SAML语言传输,各域采用XACML(可扩展的访问控制标记语言)。图3为基于属性跨域访问控制改进方式的概要模型:

图3 跨域访问控制策略

跨域访问的具体工作流程:

(1) A域用户PEP接受到本域用户的访问请求。

(2) PEP将访问请求交由给本域PDP。

(3) PDP接受到访问请求后,根据请求信息,判断所请求访问的资源是否属于本域,若是外域资源则执行(6)。

(4) PDP分别从PAP、PIP处请求响应的资源的访问控制策略与主体,环境,客体的属性信息,判断用户所具有的权限。

(5) PDP将所得结果拒绝或允许传输给PEP,PEP执行访问控制,并且返回给用户资源访问或者拒绝提示,执行(12)。

(6) A域PDP将访问请求传输给属性映射模块,将本域的属性映射为属性规则库的属性后传输给B域的属性映射模块。

(7) B域的属性映射模块,将属性规则库的属性映射为本域的属性后传输给PDP,PDP在接受到A域的访问请求后查询访问控制策略,得到需要哪些属性信息,传输给属性映射模块进行映射后传输给A域的属性映射模块。进行属性映射后传输给A域的PDP。

(8) A域PDP从PIP出获取属性信息并与属性规则库进行映射以后传输给B域的属性映射模块。

(9) B域的属性映射模块,将属性规则库的属性映射为本域的属性信息,传输给PDP,PDP从PAP与PIP出分别请求获取相应的访问控制策略和属性信息,结合从A域获得的用户属性信息,判断用户是否具有权限。

(10) 用户具有权限,则将结果传输给PEP,由PEP执行访问,并且将结果传输给A域的PEP。执行(12)。

(11) 用户没有权限,将结果传输给A域的PDP。A域PDP将结果传输给本域PEP。

(12) 至此完成A域用户即可从PEP处得到申请的权限并且访问资源。

在双方域与属性规则库进行属性映射的时候,若是在属性规则库中,找不到与之对应的属性信息,则动态的创建一条属性信息加入的属性规则库中,然后对其他的域进行广播新添加的属性信息,以方便达到各域所存储的属性规则库为更新后的属性规则库。

3. 属性规则库的应用

为了更好的说明属性规则库的使用方法,本文在应用物资采购管理系统对其进行详细说明。在物资采购管理系统之中,设计的域有物流公司A,供货公司B与C,购货公司D,公司B、C、D三个公司的货物运输都需要物流公司A来运输。且供货公司与购货公司需要知道货物的物流情况,跨域访问物流公司A。而且物流公司也需要了解各公司的供货资料与购货公司的需求资料,以便物流公司更好的安排人员工作来对跨域访问进行详细说明。

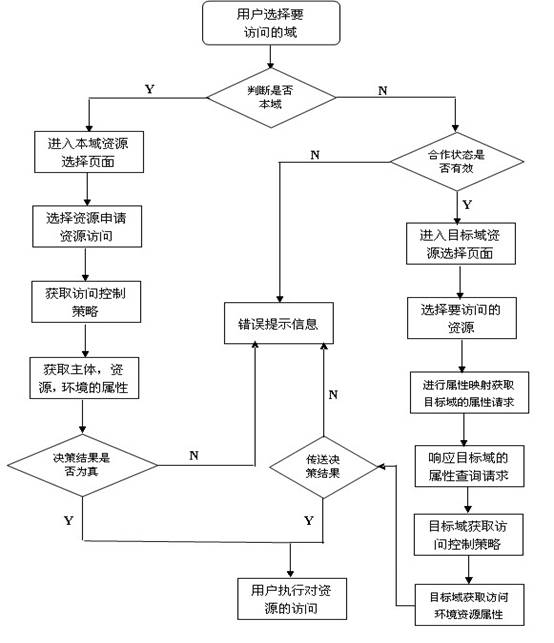

各域的访问过程流程图如图4所示:

图 4 跨域访问流程

通过实现可知道,各域只需要一次的属性映射设置,即使有新的域加入,也没必要再进行属性映射的设置。在本实验中物流公司A、B、C、D分别与属性规则库进行映射,然后便可以与其他的域进行互访操作,若是有新的公司E加入,则只需将属性规则库传递给公司E,公司E域属性规则库进行映射后,便可与其他的公司进行互访,而其他的公司A、B、C、D不需要做任何操作。使得跨域实现起来变得简便易于管理。

4. 安全性分析

基于属性映射的跨域访问控制模型,提高了跨域访问控制安全性,主要体现在三方面,一是基于属性的跨域访问控制,不单单是角色之间的映射,中间更是多了些许属性的约束,需要主客体以及环境的属性的条件符合才可以对资源进行访问,大大的减小了违背职责分离原则和最小权限原则。二是各域不需要向外域提供本域的属性设计规则,避免了一些恶意的推断造成本域的隐私信息的泄露;三是各域可以随着主客体以及环境属性的改变实现的动态的为用户授权,让资源的信息处于安全状态。

5. 结束语

本文对基于属性映射的跨域访问控制模型进行了改进,引进统一的属性规则库。改进模型使得各域不需要向外域提供本域的属性设计规则,使得各域的信息更安全。而且当多个域之间进行互访时,不需要建立多个属性映射规则,减少了维护的麻烦域困难。

6. 参考文献

[1] Kapadia A,A1-Muhtadi J,Campbell R H,et al .IRBAC2000:Secure Interoperability Using Dynamic Role Translation.Chicago: University of Illinois,2000:283-287.

[2] Bin Che, Geng Yang.The P-IRBAC 2000 Model: Permission Management for Interoperable Role-Based Access Control[J]

[3] 王福,沈寒辉,邹翔,基于IRBAC 的跨域角色映射方法[J] 计算机应用.2010.6.30(1):106-108.

[4] Davide Cerri and Francesco Corcoglioniti.Bridging the Gap between User Attributes and Service Policies with Attribute Mapping:2009 IEEE Conference on Commerce and Enterprise Computing. 154-161

[5] Carles Martinez-Garcia,Guillermo Navarro-Arribas,Simon N.Fley,Vienc Torrra,Joan Borrell.Flexible secure inter-domain interoperability through attribute conversion .Information Sciences 181(2011)3491-3507.

[6] OASIS. Extensible access control markup language committee draft 04[S].2004.

[7] 陶宇炜, 封红旗, 符彦惟.网格服务中基于XACML 和SAML 的安全访问控制.电子技术应用.2011 .37(10):131-136

[8] 王福,周家晶.基于属性的跨域访问方法研究[J].计算机全国交流会论文集.2011(9).